El término en ingles

«Proxy» tiene un significado muy general y al mismo tiempo ambiguo, aunque se considera un sinónimo del concepto de «Intermediario». Se puede definir, como delegado o encargado (el que esta un nivel por encima de otro).

Un Servidor Intermediario

(Proxy) se define como una máquina o dispositivo que ofrece un servicio de red que consiste en permitir a los clientes realizar conexiones de red indirectas hacia otros servicios de red. Durante el proceso ocurre lo siguiente:

• Cliente se conecta hacia un Servidor Intermediario

(Proxy).

• Cliente solicita una conexión, fichero u otro recurso disponible en un servidor distinto.

• Servidor Intermediario

(Proxy) proporciona el recurso ya sea conectándose hacia el servidor especificado o sirviendo éste desde un caché.

• En algunos casos el Servidor Intermediario

(Proxy) puede alterar la solicitud del cliente o bien la respuesta del servidor para diversos propósitos.

Una

caché es un conjunto de datos duplicados de otros originales, con la propiedad de que los datos originales son costosos de acceder, normalmente en tiempo, respecto a la copia en el caché. Cuando se accede por primera vez a un dato, se hace una copia en el caché; los accesos siguientes se realizan a dicha copia, haciendo que el tiempo de acceso medio al dato sea menor.

Gracias a estas definiciones deducimos que es

Servidor Proxy-Caché.El proxy caché es una manera de guardar los objetos solicitados de Internet por ejemplo: datos como páginas web. Disponibles vía protocolos HTTP, FTP, etc... En un sistema más cercano al lugar donde se piden.

Los navegadores

pueden usar la caché local

Squid como un

servidor proxy HTTP, reduciendo el tiempo de acceso así como el consumo de ancho de banda. Esto es muchas veces útil para incrementar la velocidad de los usuarios y para las

redes de area local que comparten la conexión a Internet.

####################################################

Como se instala:

El más popular en Linux es el

Squid.

Instalaremos el Squid3 forma (no transparente hay que configurar el navegador web a utilizar), para ello abriremos un terminal y ejecutaremos lo siguientes comandos:

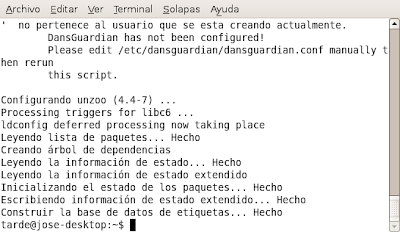

sudo aptitude install squid3una vez se instala hay que editar el archivo de configuración:

/etc/squid3/squid3.confantes de nada es conveniente hacer una copia de seguridad de este archivo, por lo complejo del mismo.

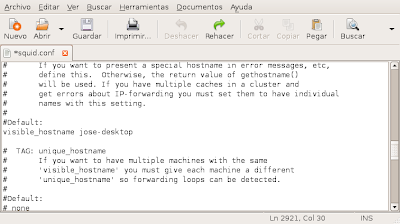

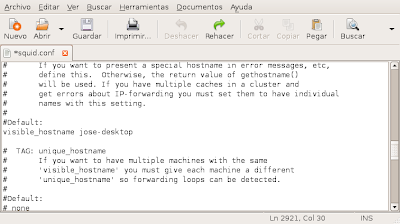

Para que en S.O. Ubuntu funcione hay que descomentar y poner correctamente la directiva

"visible_hostname".

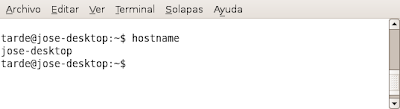

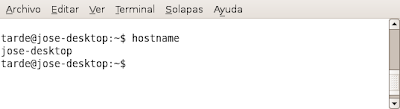

1. Averiguar el nombre de nuestro equipo con el comando:

hostname2.Editar la linea con nuestro hostname correcto de la siguiente forma:

visible_hostname nombre-equipo

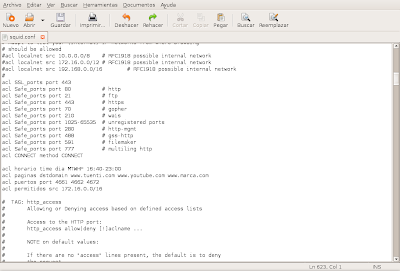

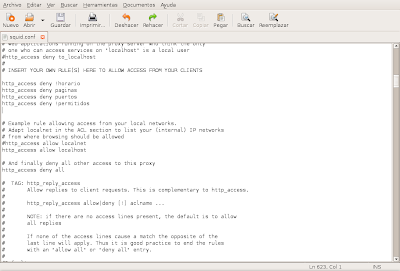

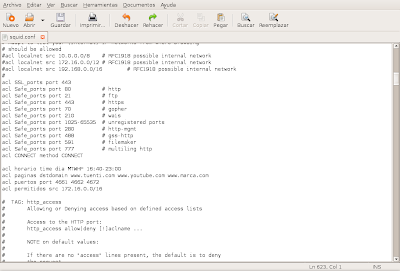

Ahora añadiremos al archivo de configuración de Squid.

/etc/squid3/squid3.conf

"directivas y acl" necesarias para configurar lo para los siguientes propósitos.

con esa directiva, cambiamos la cache a 250MBcache_dir ufs /var/spool/squid3 250 16 256Ahora utilizaremos

"acl" (listas control de acceso) que no es mas que un

nombre, la cual recoge unos valores: rangos de IP salida y de entrada, Nombres dominio, Puertos, horario, queremos delimitar, etc.

Sólo se podrá acceder a Internet desde las IP 172.16.0.0/16acl permitidos src 172.16.0.0/16

Sólo se podrá acceder en horario de lunes a viernes de 16:40 a 23:00.acl horario time dia MTWHF 16:40-23:00

No permitir el acceso a las siguientes páginas: www.tuenti.com, www.youtube.com, www.marca.com.acl paginas dstdomain www.tuenti.com www.youtube.com www.marca.com

Tampoco se podrán acceder a los puertos 4661, 4662 ni 4672.acl puertos port 4661 4662 4672

Hasta ahora solo hemos definido las

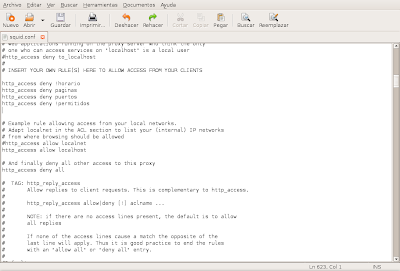

"acl" para que podamos hacer filtros con esos valores, hay que hacerlo con la directivas.

http_acces allow nombre-acl

http_acces deny nombreacl

http_acces list deny !nombreaclallow=permitir

deny=denegar

!nombreacl=negar lo que se dice, es decir si fuera por ejemplo un rango de puertos denegaría todos menos esos están especificados dentro la

acl.

Con estas directivas hay que gastar mucho cuidado ya que siguen un orden secuencial, una vez se cumple una, se sale de la ejecución, con los problemas ello puedo conllevar.

Por favor gastar cuidado de poner las directivas

"http_access" antes de la ya publicada

"http_access allow localhost" ya que puede ser la pongamos despues y como esta ultima se cumple se sale la secuencia del servidor y nunca se cumplirían las

acl.

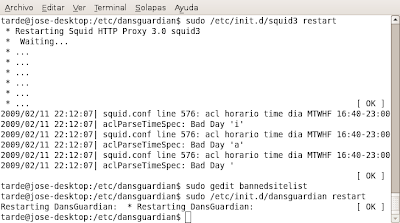

Reiniciamos nuestro servidor después de configurar lo.

sudo /etc/init.d/squid3 restartAhora quedaría configurar nuestro navegador web para utilizar nuestro Servidor Proxy-caché.

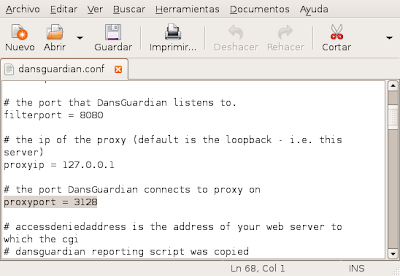

Pondremos la

dirección IP (172.16.2.28) del Servidor en este caso nuestro equipo y el puerto por defecto escucha

Squid (3128).

Ejemplo cuando accedemos al dominio

www.marca.com.

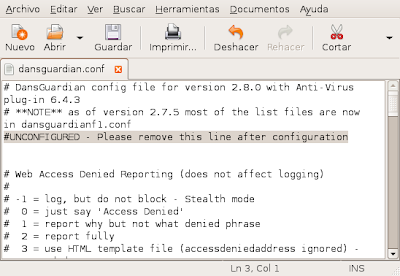

Al iniciar el servidor web, nos aparecerá el siguiente mensaje:

Al iniciar el servidor web, nos aparecerá el siguiente mensaje:

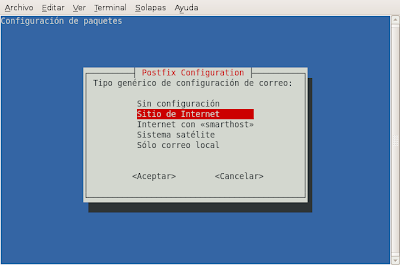

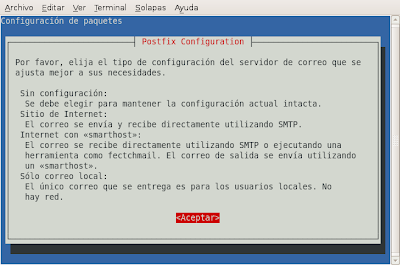

Instalar Postfix:

Instalar Postfix: